Operazione di sistema

Operazione base

Questa sezione introduce principalmente le operazioni di base del sistema di monitoraggio della correzione comunitario. Le operazioni comuni degli utenti sono: Login, modificare la password, la personalizzazione del gruppo e l'uscita.

Sistema di accesso

Accedi con nome utente e password

§ Fare clic sul pulsante di accesso sul lato destro dell'interfaccia di accesso del sistema per espandere la finestra di accesso.

§ L'utente deve immettere il nome utente corretto e la password corrispondente, quindi fare clic sul pulsante di accesso per accedere al sistema di correzione comunitario (il nome utente e la password iniziale verranno assegnati dall'amministratore del sistema);

Prompt: Se si inserisce l'errore, il sistema richiederà \"nome utente o password è errato \", è possibile chiedere all'amministratore di reimpostare la password;

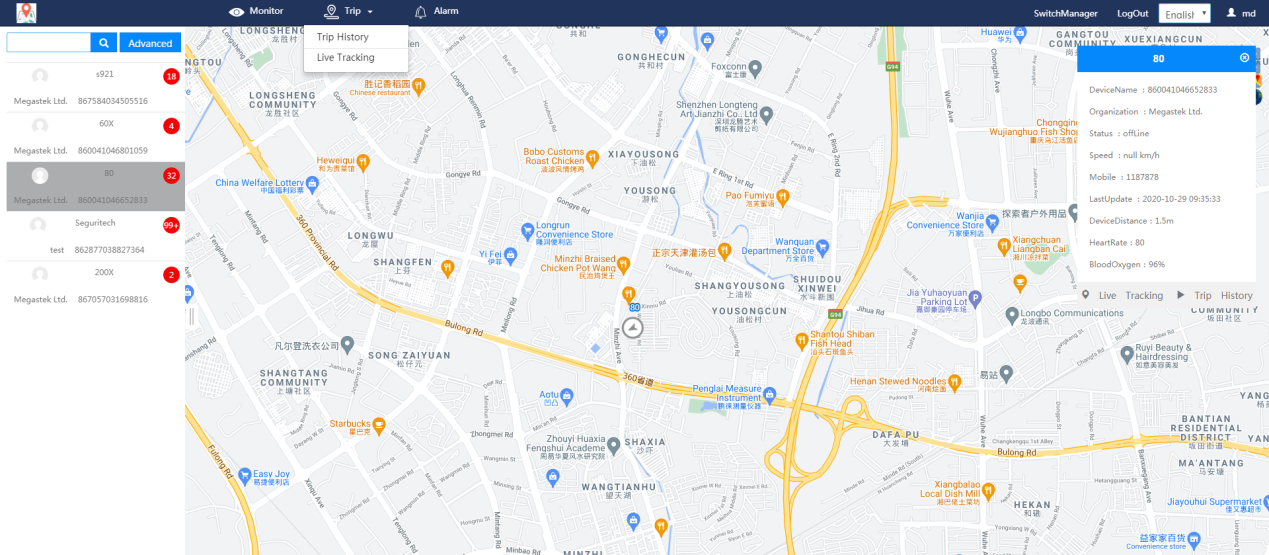

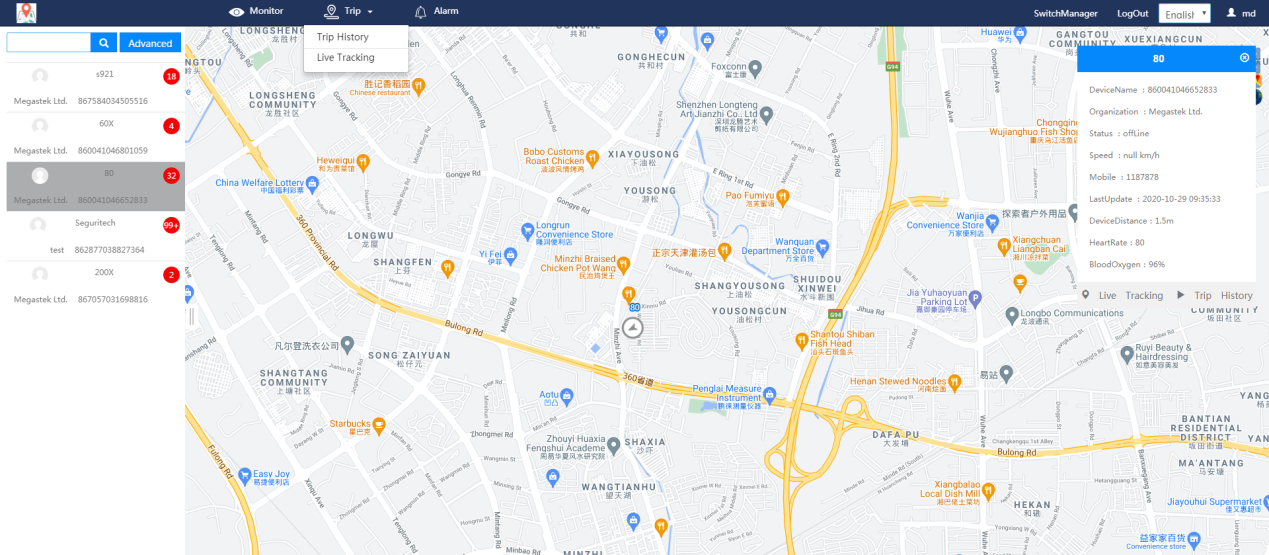

2.1.2 Layout homepage.

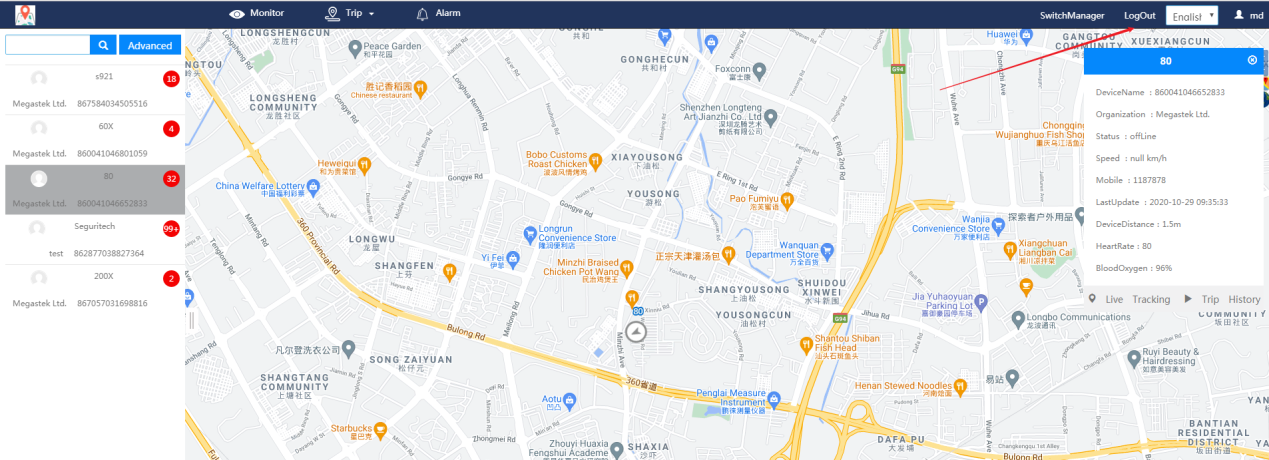

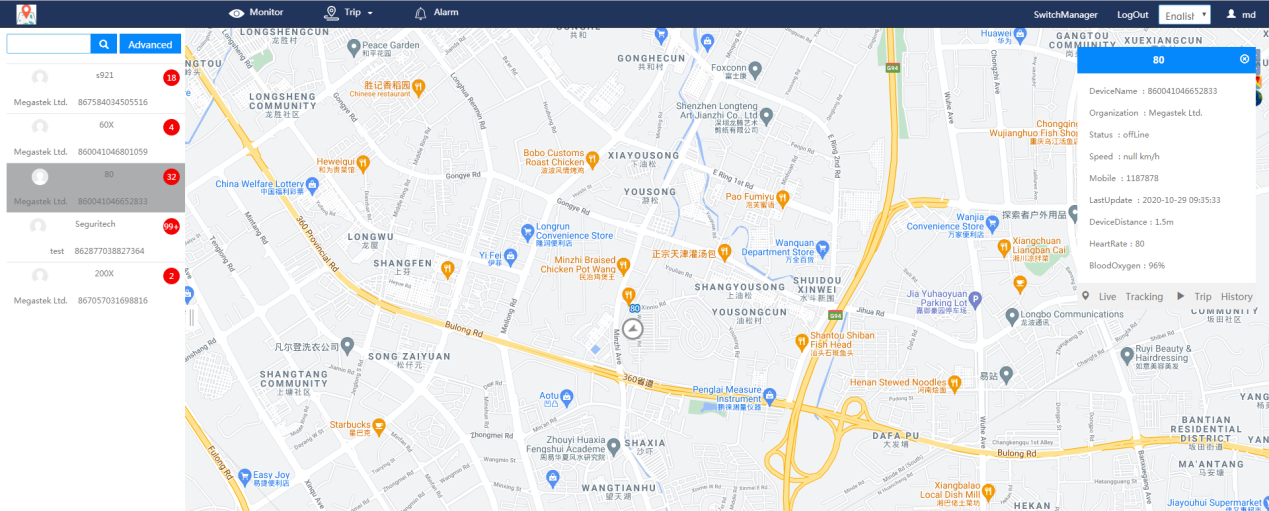

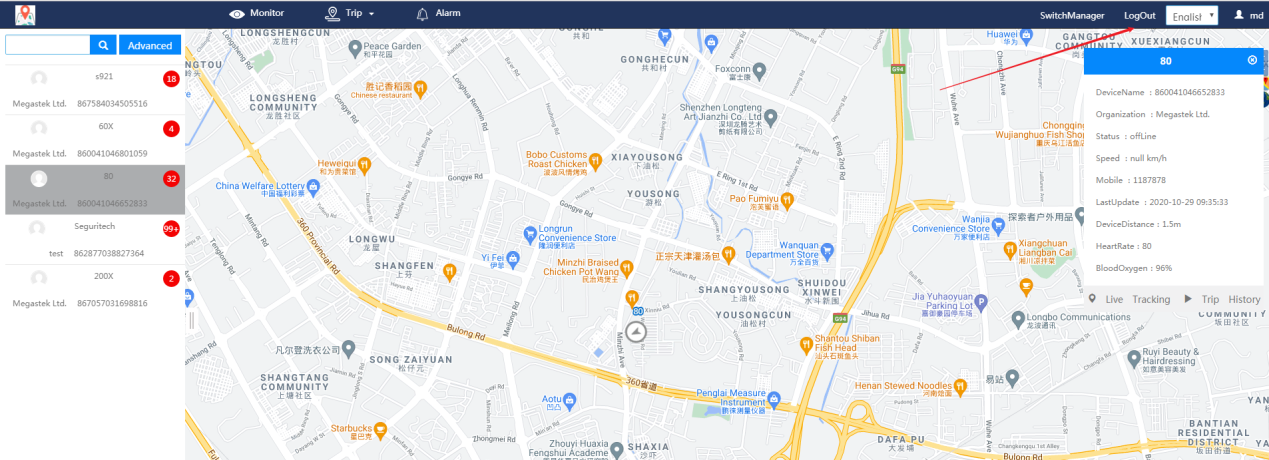

Quando l'utente registra correttamente, l'interfaccia della homepage è mostrata come segue:

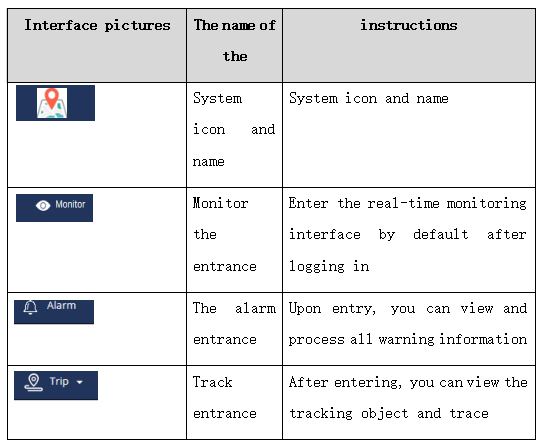

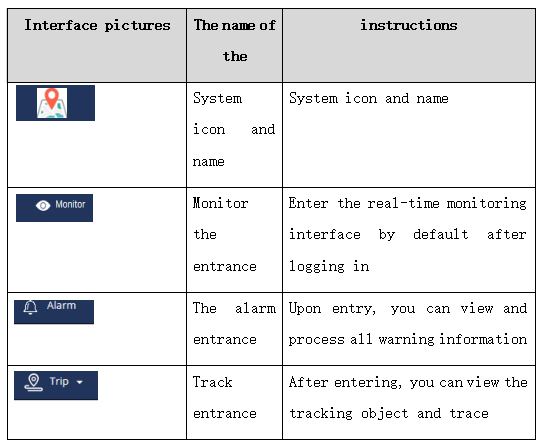

Il layout dell'interfaccia della home page è spiegato nella seguente tabella:

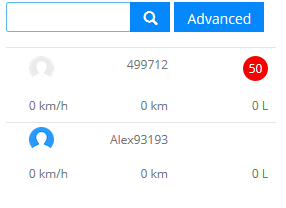

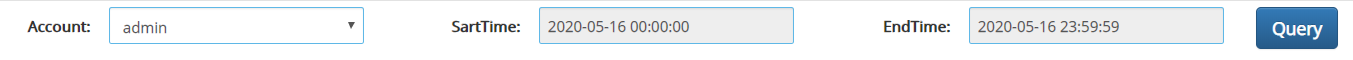

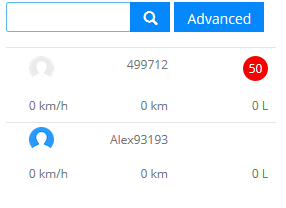

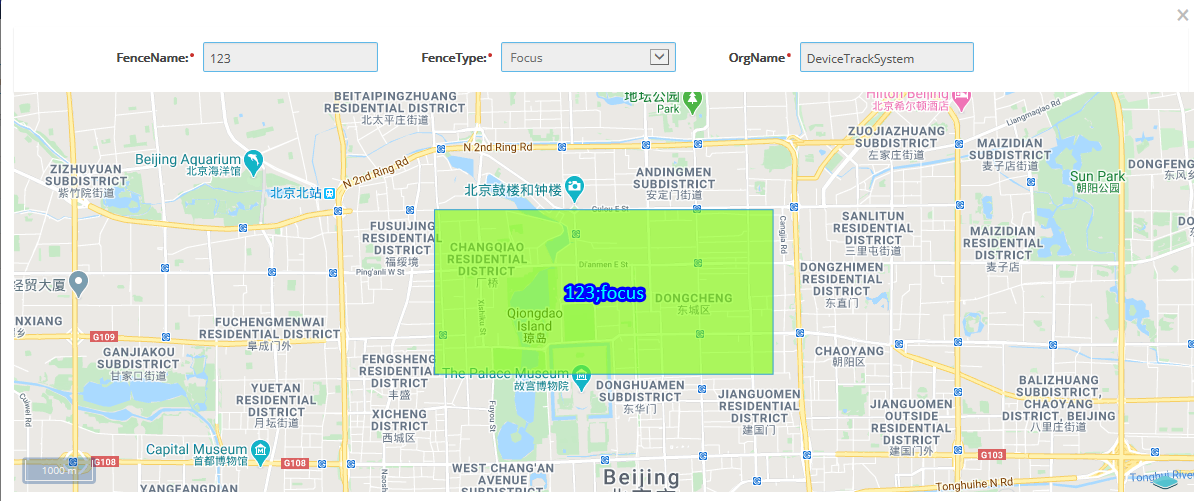

Query avanzata, inserire il nome utente e fare clic per interrogare lo stato dell'utente

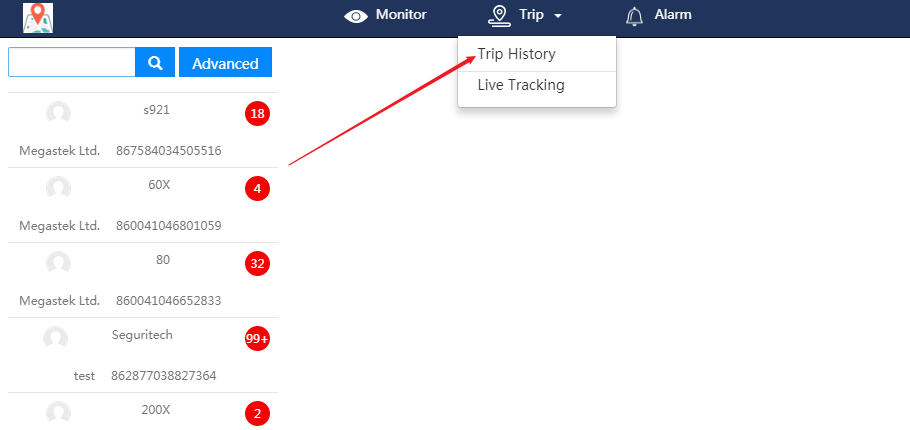

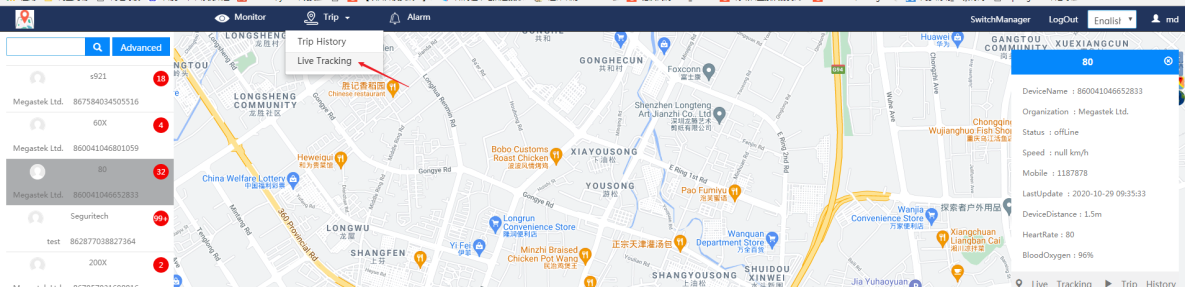

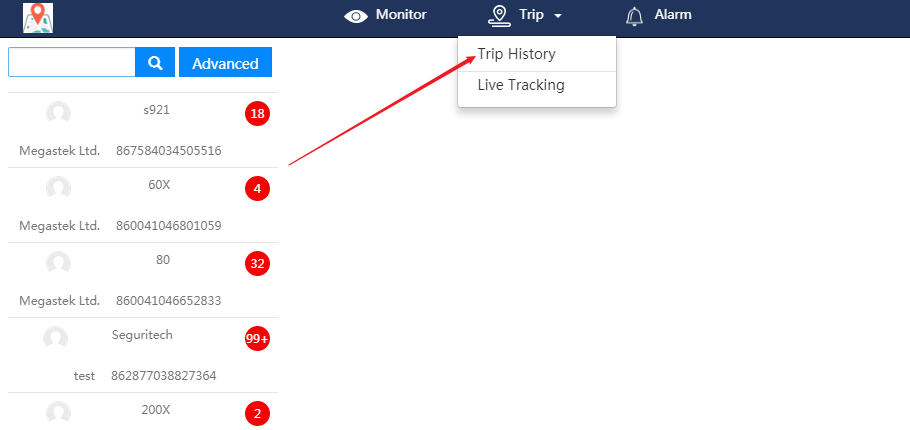

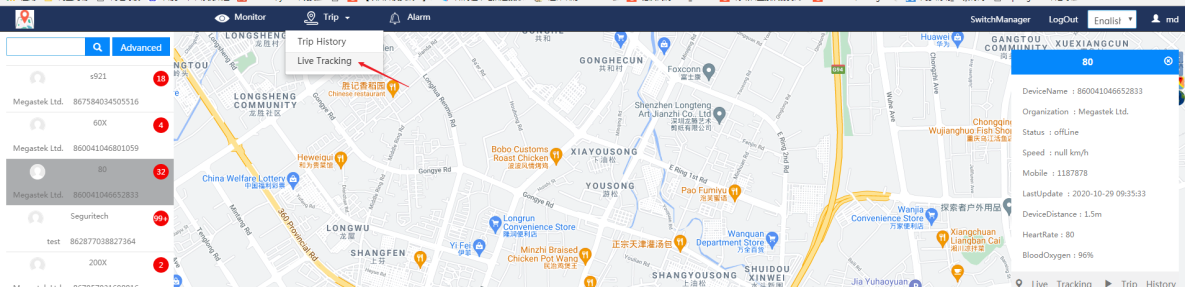

Traccia la riproduzione e il monitoraggio in tempo reale

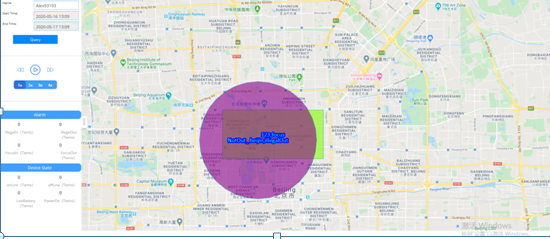

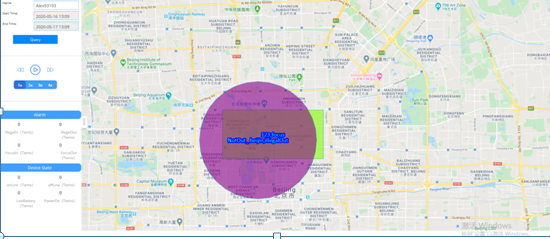

Fare clic per inserire la riproduzione della traccia come mostrato di seguito

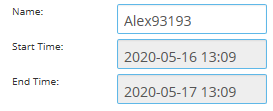

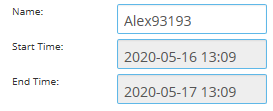

Inserire il nome utente da visualizzare, è possibile scegliere di visualizzare il tempo

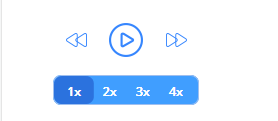

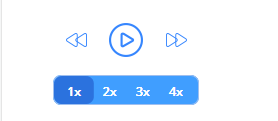

1-4 volte la riproduzione più veloce

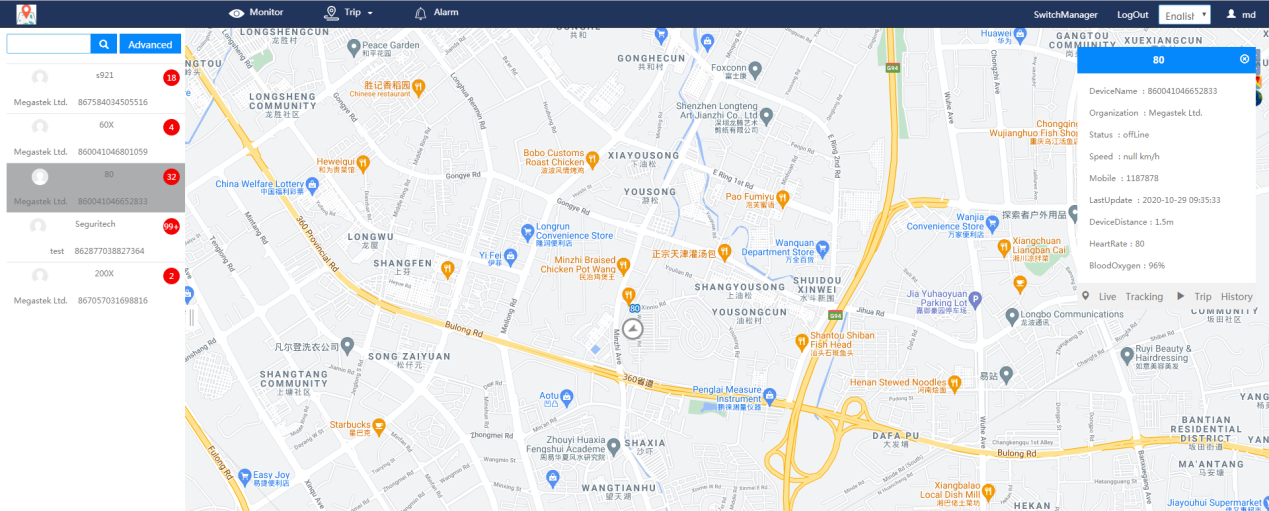

Clicca per inserire il monitoraggio in tempo reale

Inserisci la pagina come mostrato di seguito

Inserire un nome utente per visualizzare l'oggetto Traccia

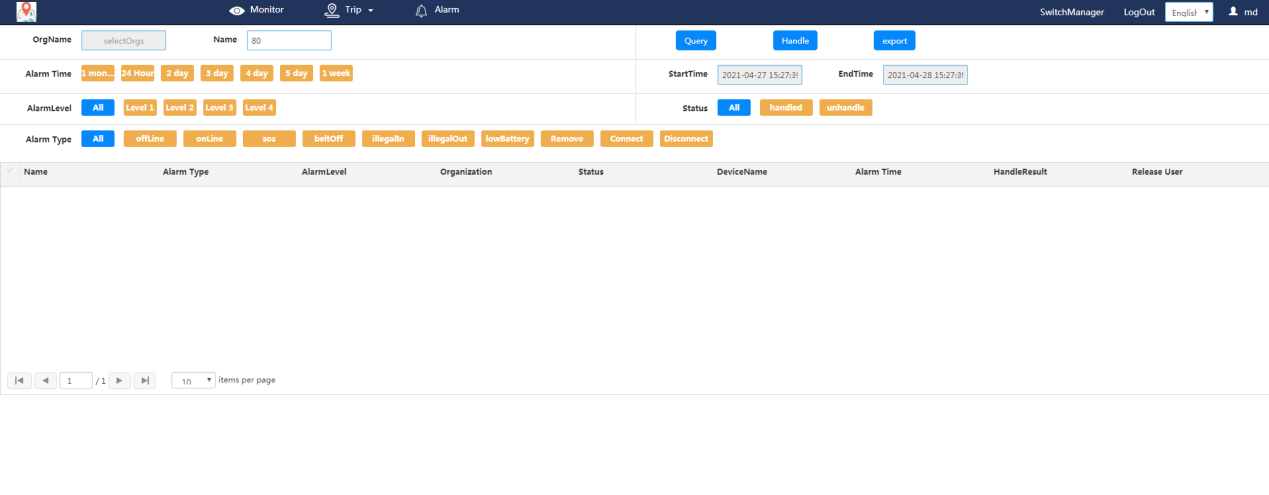

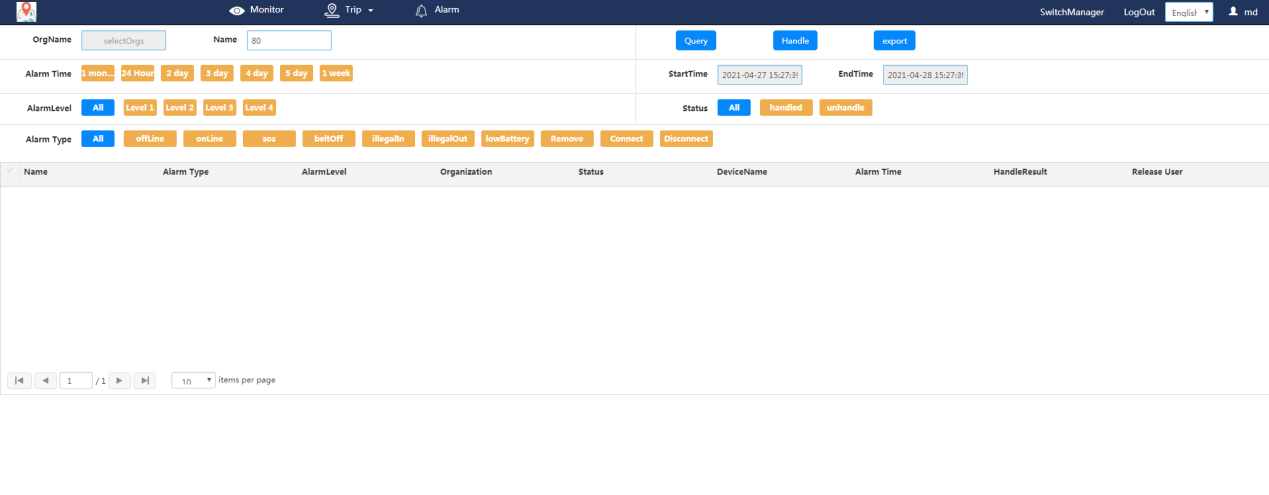

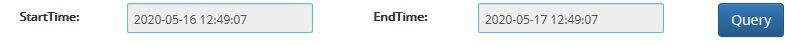

Dettagli dell'allarme

Fare clic per inserire i dettagli di avviso come mostrato di seguito

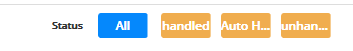

È possibile visualizzare il livello di allarme del tempo di allarme e il tipo di allarme

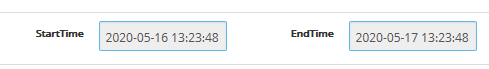

Controlla dopo l'elaborazione della query

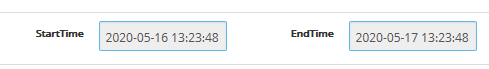

Il tempo della query è facoltativo

Lo stato di allarme può essere gestito da solo

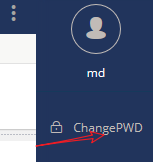

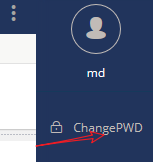

Cambia la password

Fare clic sul nome utente e fai clic sul pulsante \"Password Change \". L'utente può inserire la password originale e la nuova password nella nuova finestra di modifica della password, quindi fare clic sul pulsante \"Conferma \" per modificare la password.

Disconnettersi

Seleziona Accedi per disconnettersi.

La gestione della gestione

La gestione dello sfondo è divisa in due moduli una manutenzione di informazioni di base e gestione del sistema .

.

Dopo aver effettuato l'accesso al sistema, l'utente fa clic sul pulsante a sinistra dell'avatar dell'utente per accedere alla gestione dello sfondo  .

.

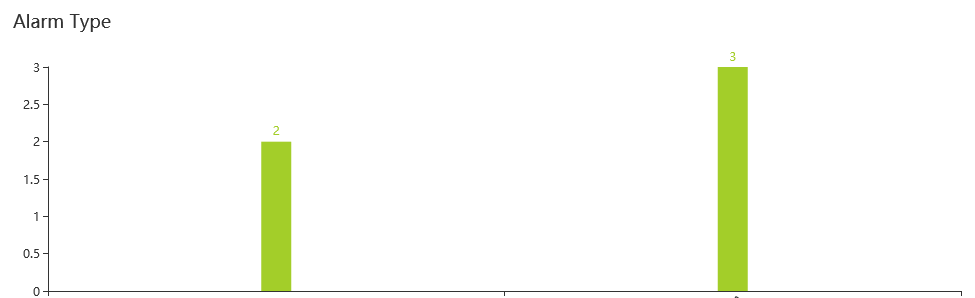

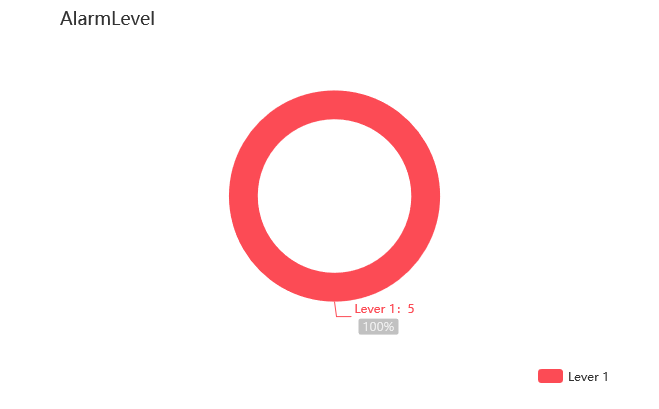

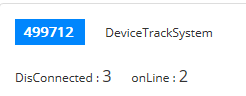

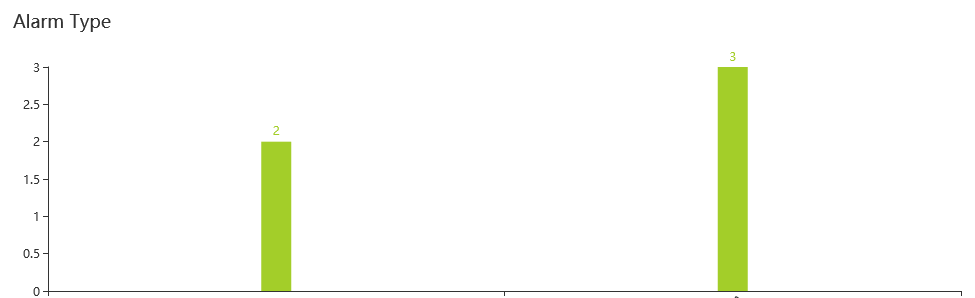

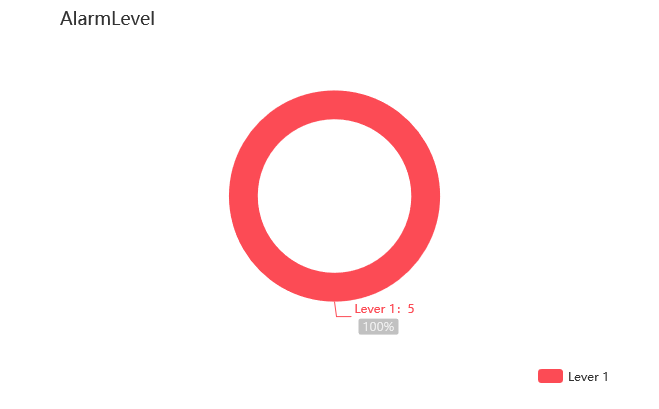

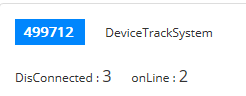

statistico

Quando l'utente inserisce la gestione dello sfondo, la home page predefinita è statistica. L'utente del sistema può condurre statistiche di base sui dati tramite questo modulo, che è diviso in tre parti: livello di allarme, tipo di allarme e utente online.

Seleziona Visualizza tempo

Controlla il tempo passato

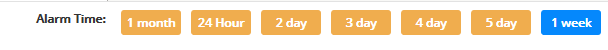

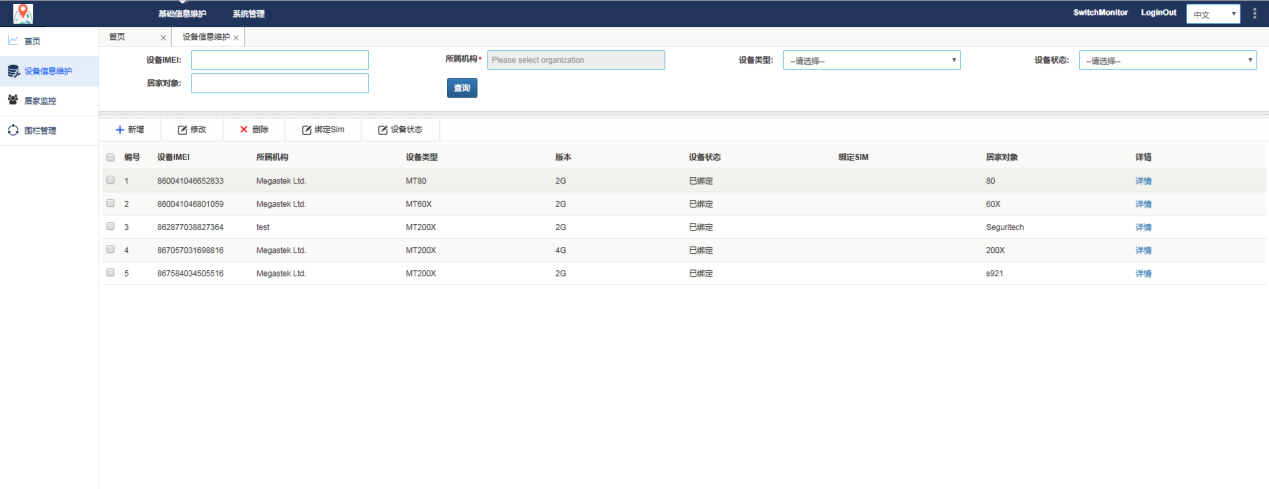

gestione

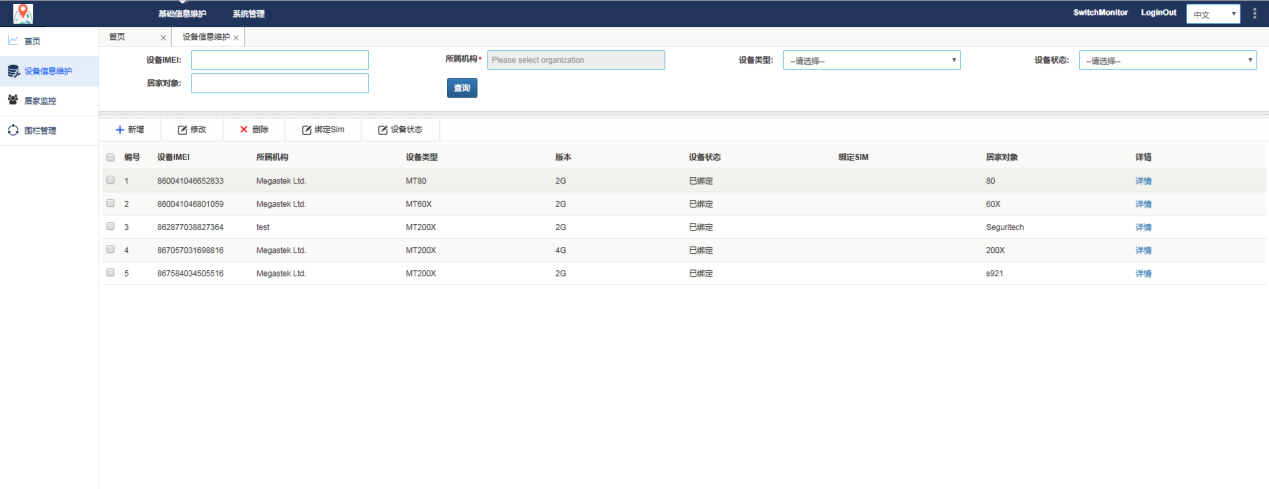

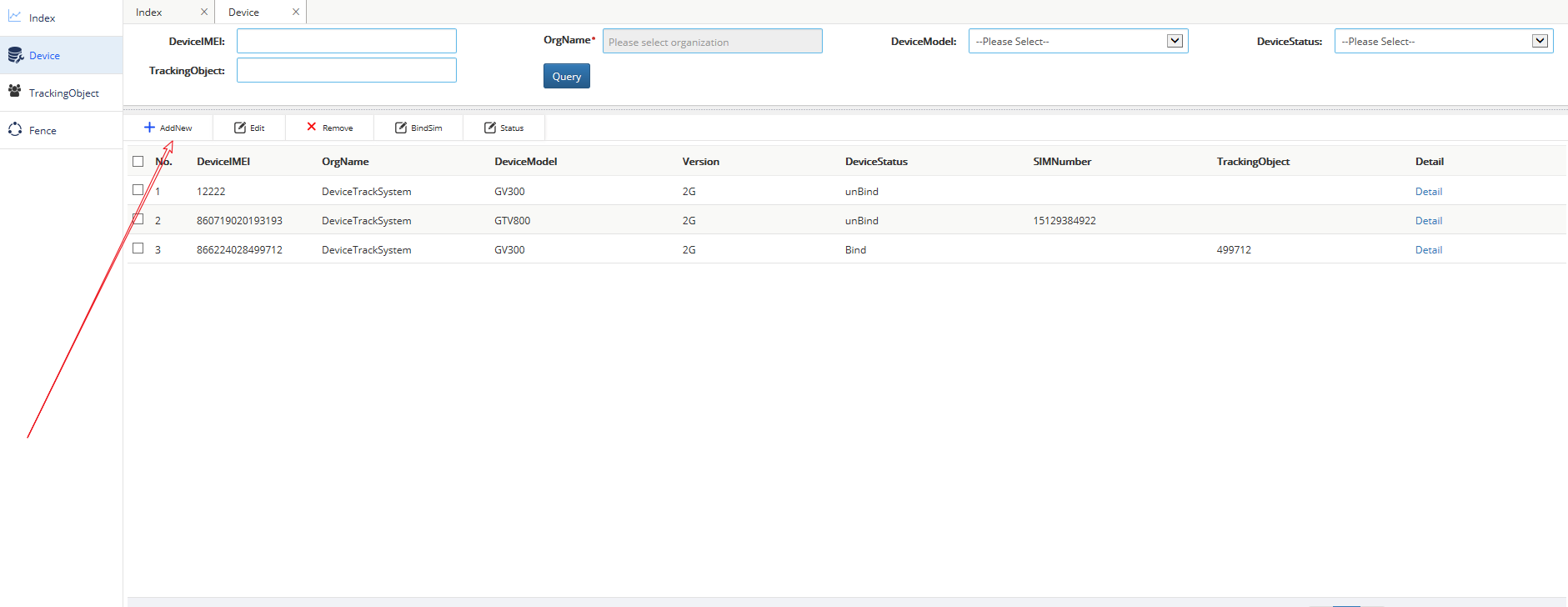

Fare clic sul pulsante Amministrazione nella barra dei menu sinistro per espandere l'elenco di amministrazione. Da questo elenco, è possibile gestire gli oggetti, i dispositivi e le recinzioni di monitoraggio.

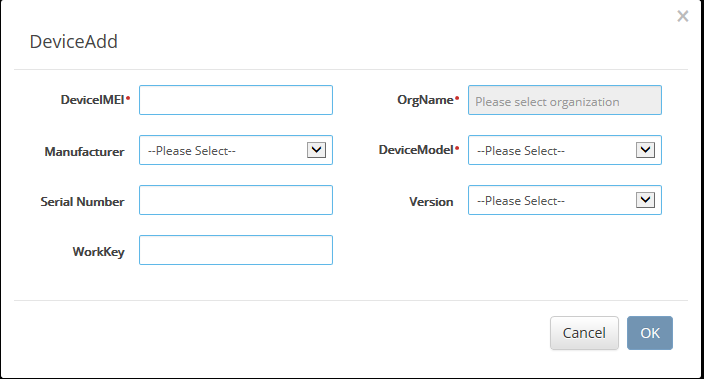

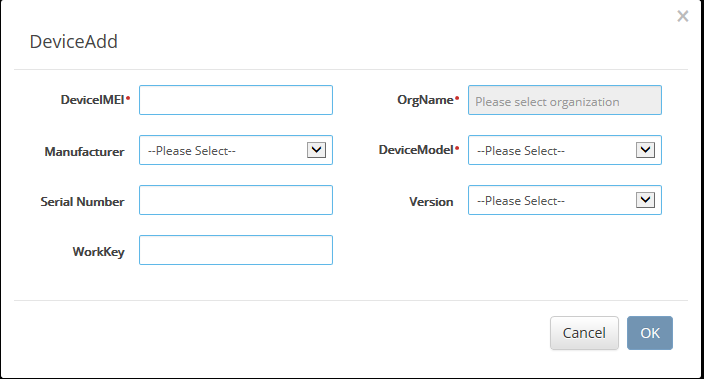

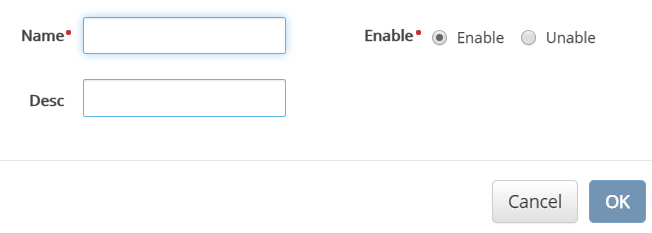

nuovo

Quando si dispone di nuove informazioni sul dispositivo da aggiungere al sistema, è possibile fare clic

Each item is followed by a red * item;

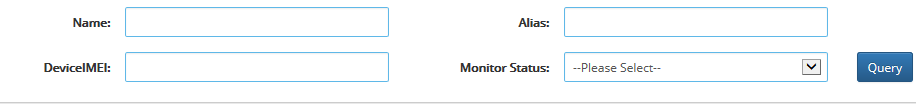

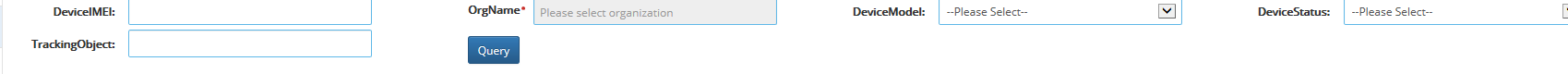

Button to modify device information, delete device information check delete, bind SIm card, and view device status advanced query function input device name can be directly inquired

Button to modify device information, delete device information check delete, bind SIm card, and view device status advanced query function input device name can be directly inquired

Monitor object maintenance

Clicca per vedere

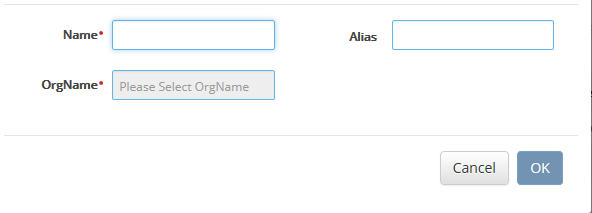

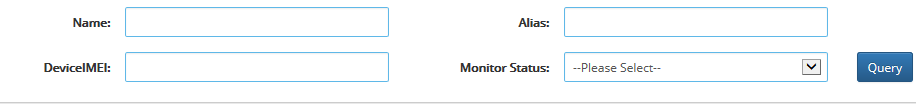

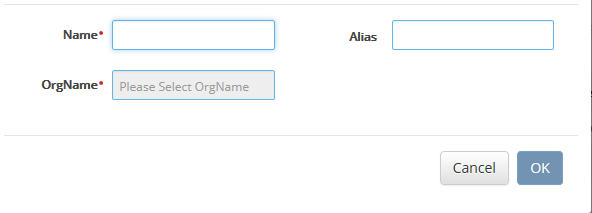

Advanced query function input object name query new object with * required press OK to end.

Advanced query function input object name query new object with * required press OK to end.

Modify object information select one line for modification, delete object select one line for operation device binding fence binding click to view user details

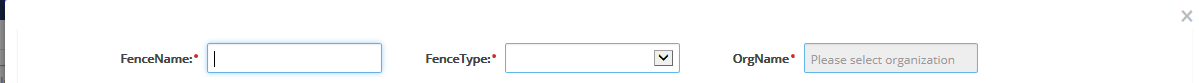

Management of the fence

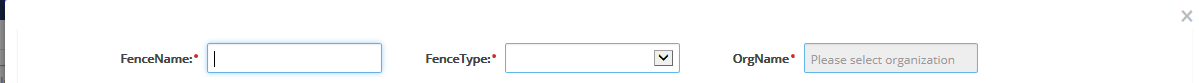

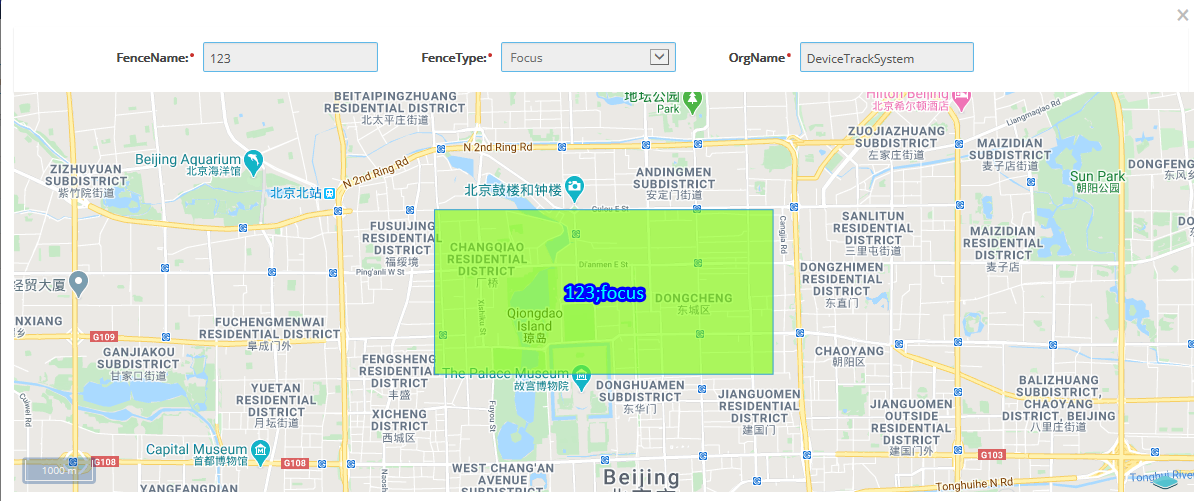

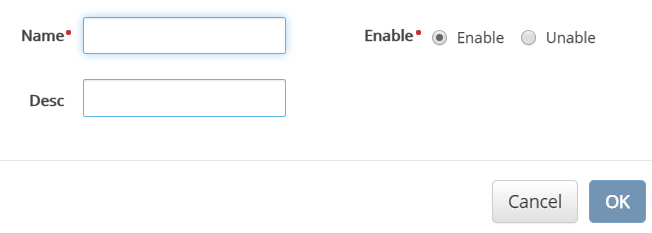

Add fence, click add

Add fence, click add

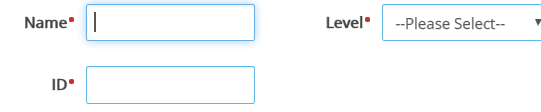

Enter the name of the fence and the type of fence. Finally, select the organization to which you belong and delete the fence

Advanced query, enter user name to query, view details button, click to view fence details

Log management

Count user log-in logs

Rights management

+Add

+Add

Enter the permissions add list

Enter add user name press OK to end modify user permissions delete user permissions and find user permissions user permissions can achieve bulk deletion.

Enter add user name press OK to end modify user permissions delete user permissions and find user permissions user permissions can achieve bulk deletion.

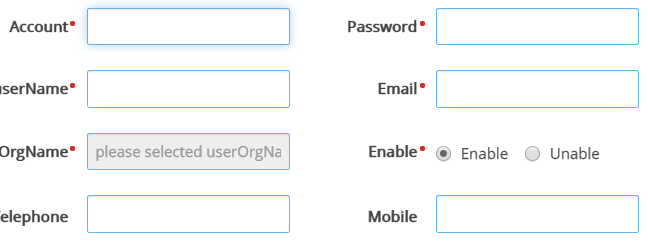

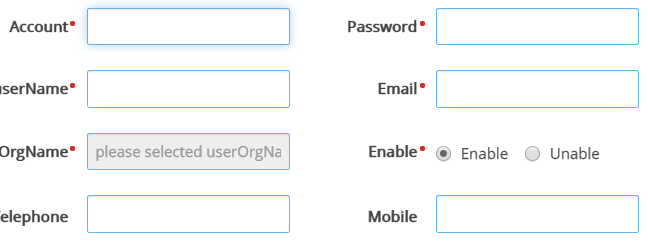

Gestione utenti

Add user with * required to fill in ok key end, user modification, user authorization, delete user batch delete.

And reset the password.

The alarm set

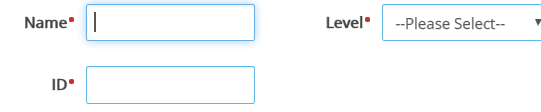

To add warning Settings, click add with * to fill in

To add warning Settings, click add with * to fill in

Modify alarm Settings select the name and level to modify press OK to end press this button to delete.

Modify alarm Settings select the name and level to modify press OK to end press this button to delete.