Funzionamento del sistema

Operazione di base

Questa sezione introduce principalmente le operazioni di base del sistema di monitoraggio della correzione comunitaria. Le operazioni comuni degli utenti sono: accesso, modifica password, personalizzazione gruppo ed uscita.

Sistema di accesso

Accedi con nome utente e password

§ Fare clic sul pulsante di accesso sul lato destro dell'interfaccia di accesso del sistema per espandere la finestra di accesso.

§ L'utente deve inserire il nome utente corretto e la password corrispondente, quindi fare clic sul pulsante di accesso per accedere al sistema di correzione della comunità (il nome utente e la password iniziale verranno assegnati dall'amministratore del sistema);

Chiedi: se inserisci l'errore, il sistema ti chiederà 'nome utente o password errati', puoi chiedere all'amministratore di reimpostare la password;

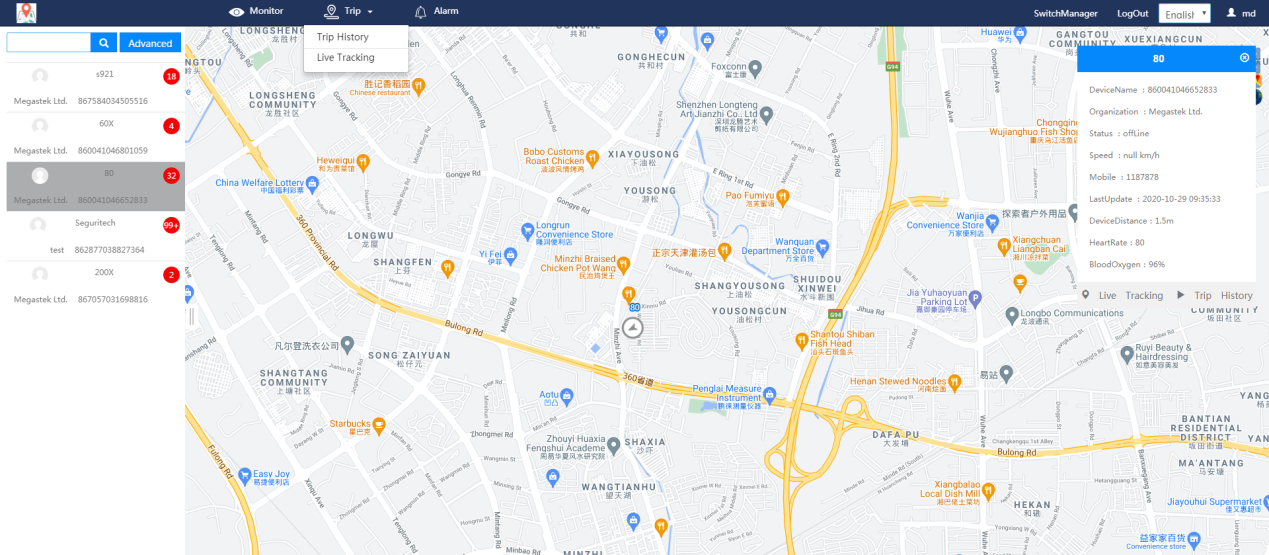

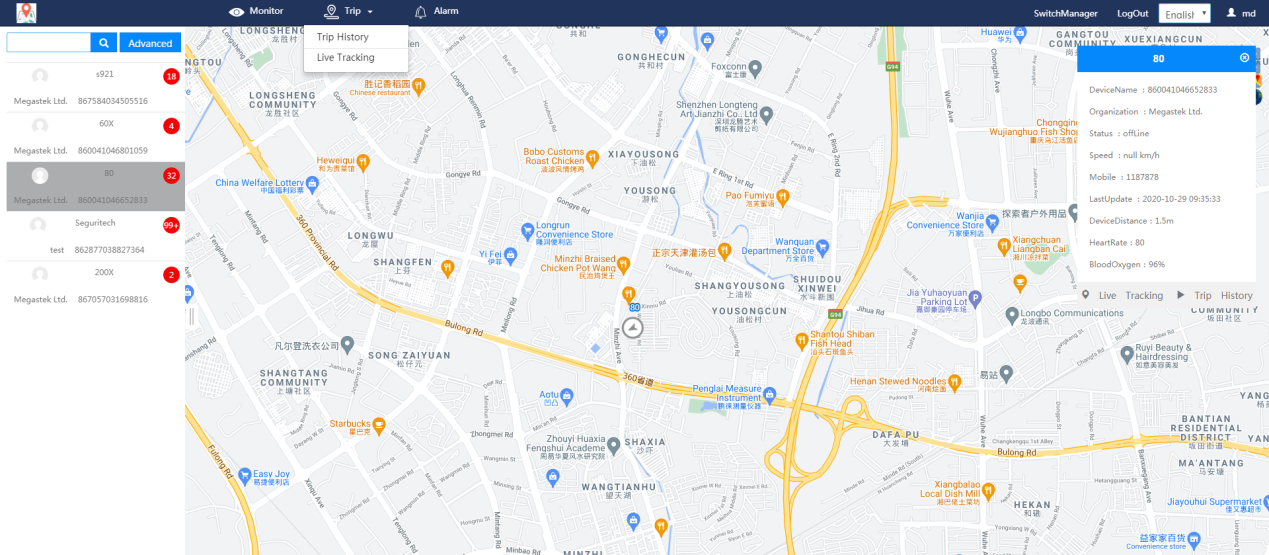

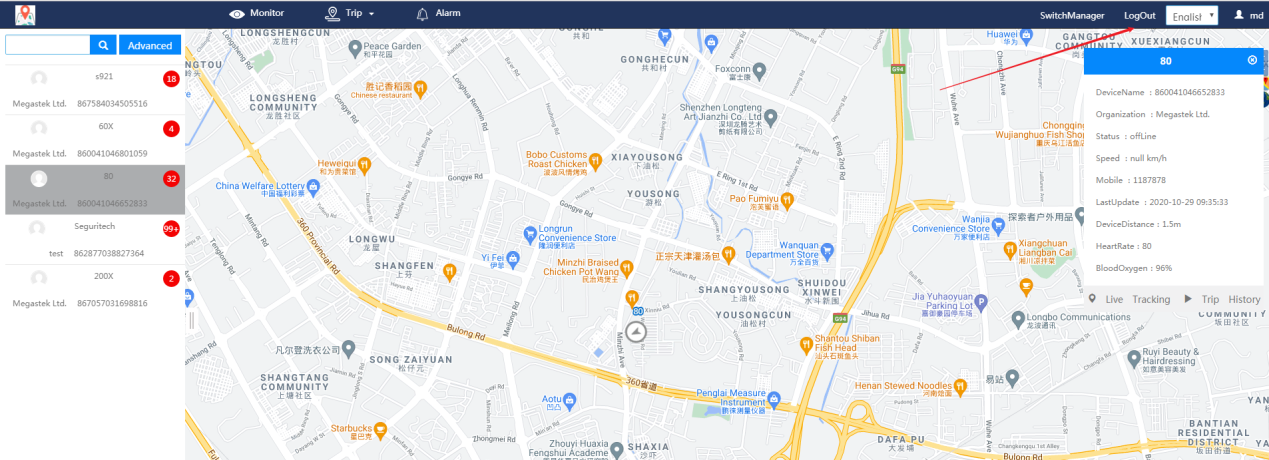

2.1.2 Layout della home page

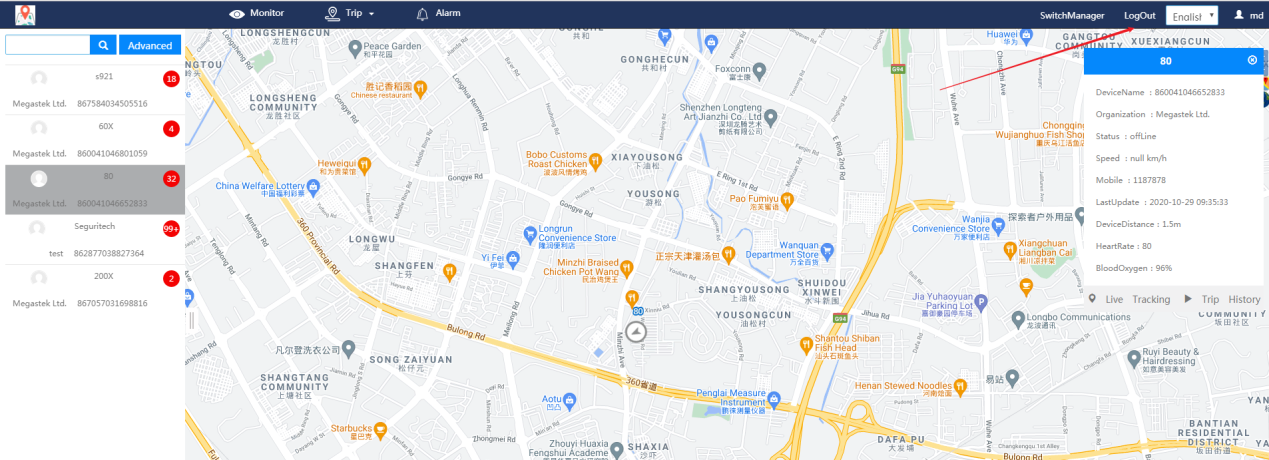

Quando l'utente accede correttamente, l'interfaccia della home page viene visualizzata come segue:

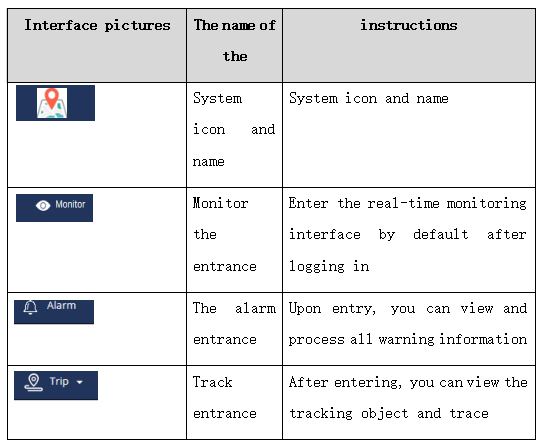

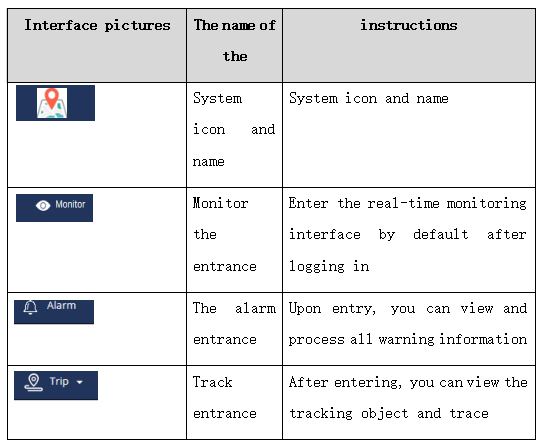

Il layout dell'interfaccia della home page è spiegato nella tabella seguente:

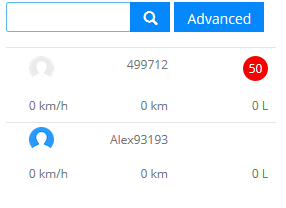

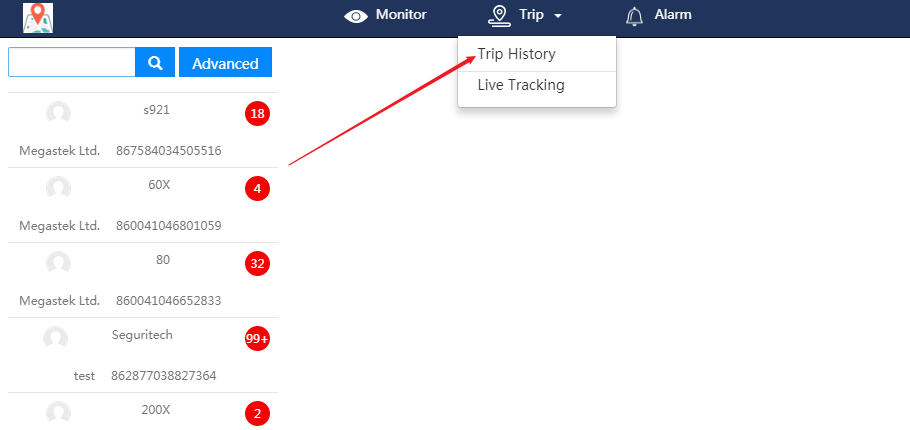

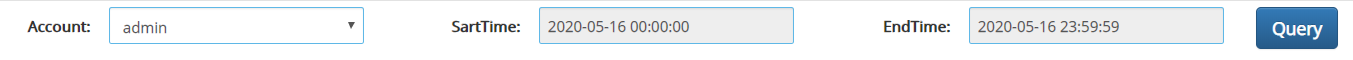

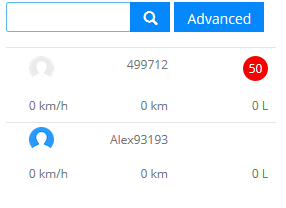

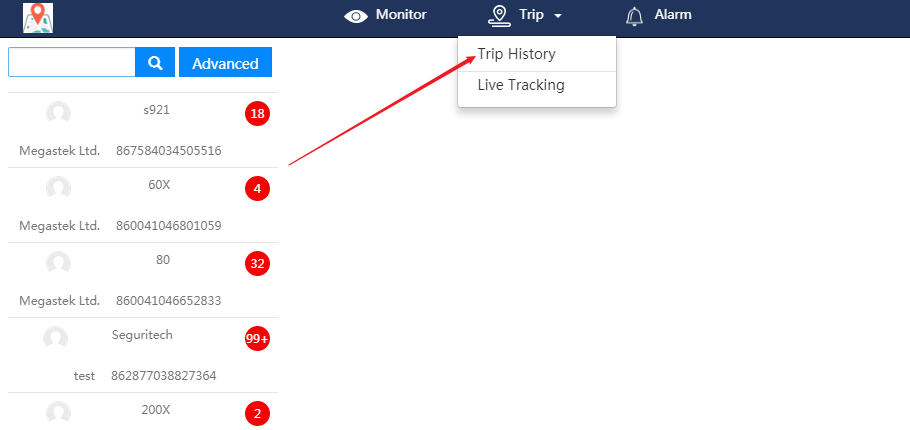

Query avanzata, inserisci il nome utente e fai clic per interrogare lo stato dell'utente

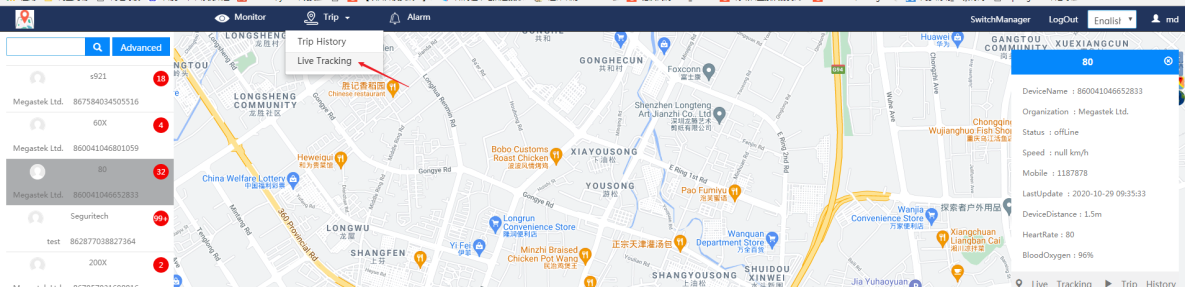

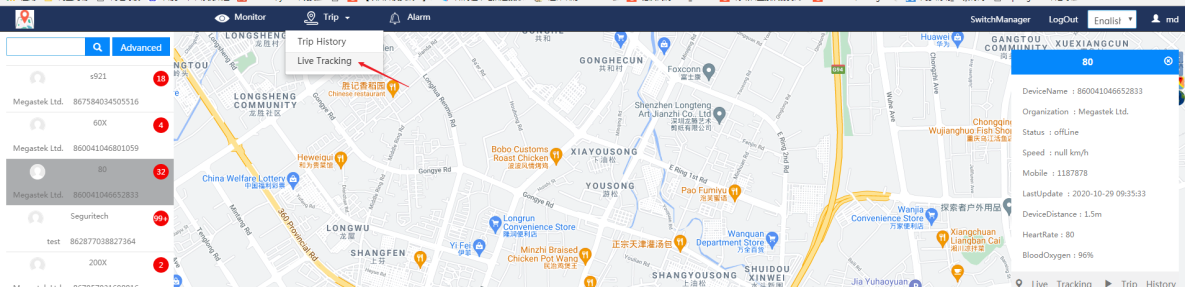

Traccia la riproduzione e il monitoraggio in tempo reale

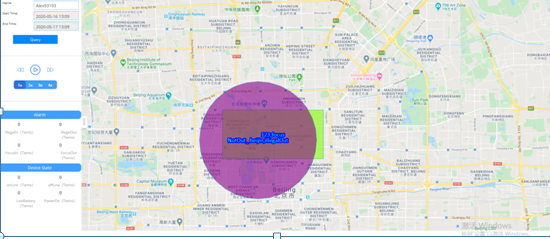

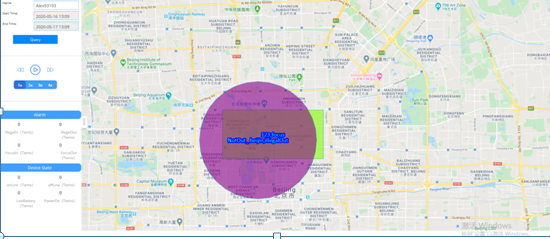

Fare clic per accedere alla riproduzione della traccia come mostrato di seguito

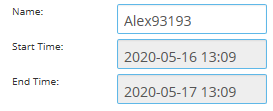

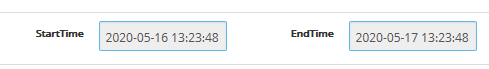

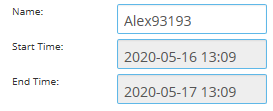

Inserisci il nome utente da visualizzare, puoi scegliere di visualizzare l'ora

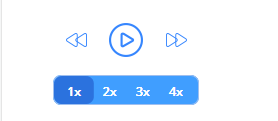

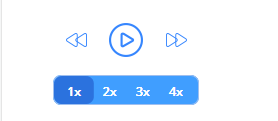

Riproduzione 1-4 volte più veloce

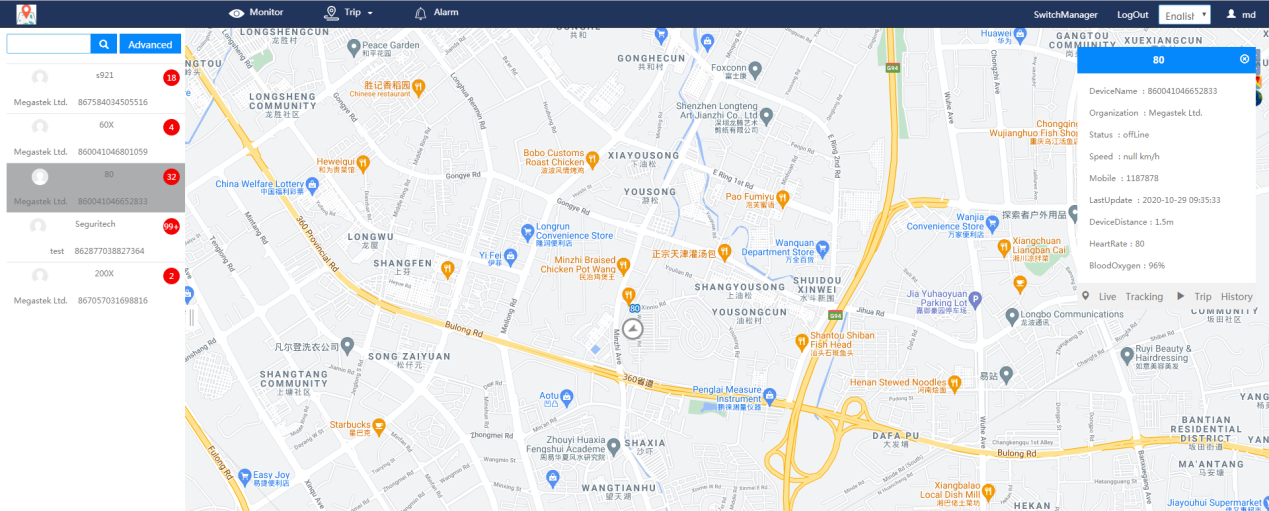

Fare clic per accedere al monitoraggio in tempo reale

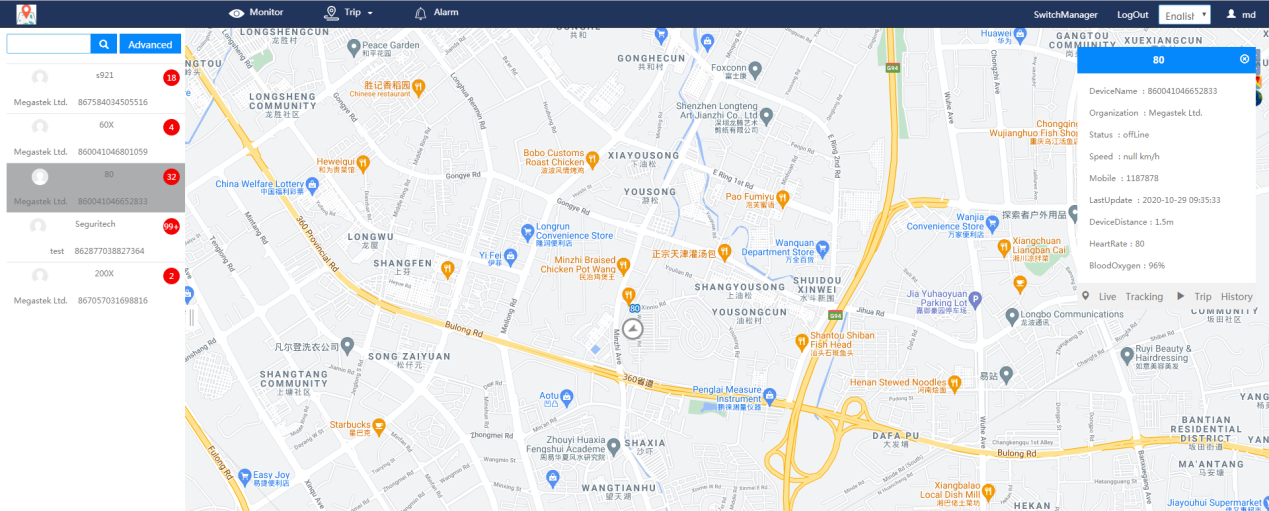

Accedi alla pagina come mostrato di seguito

Immettere un nome utente per visualizzare l'oggetto di traccia

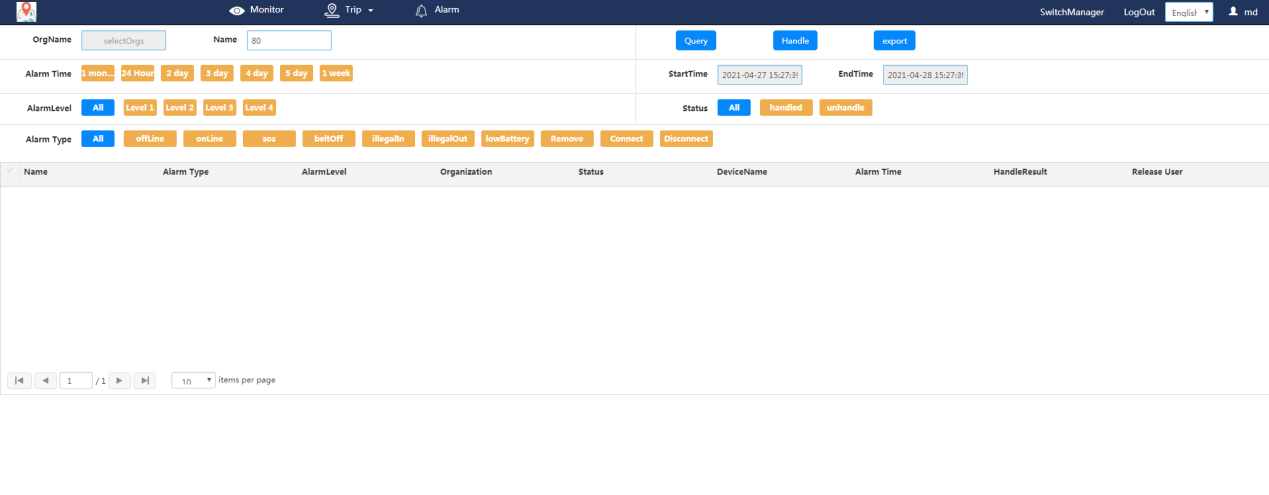

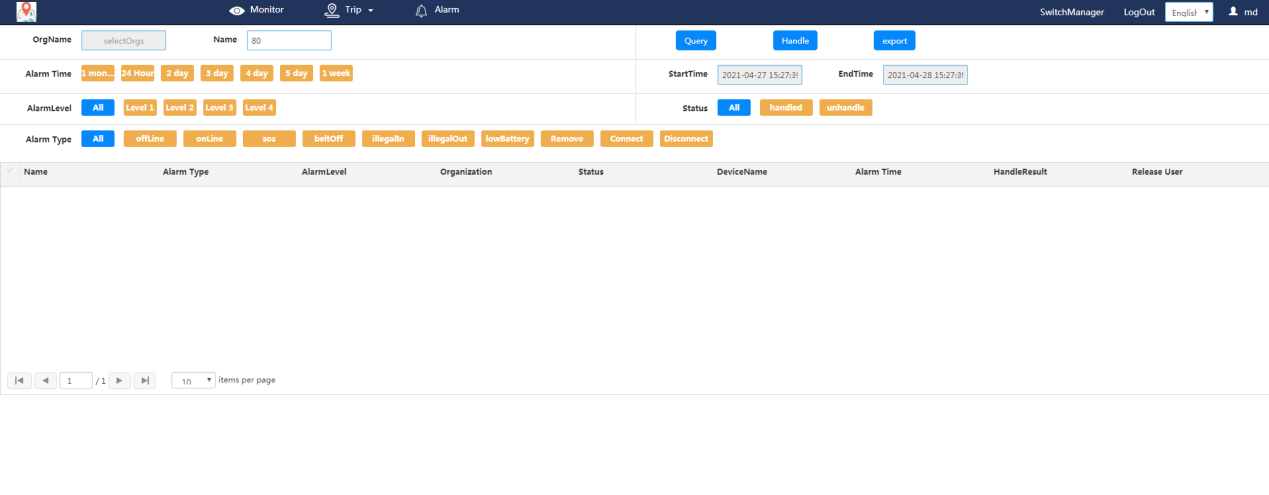

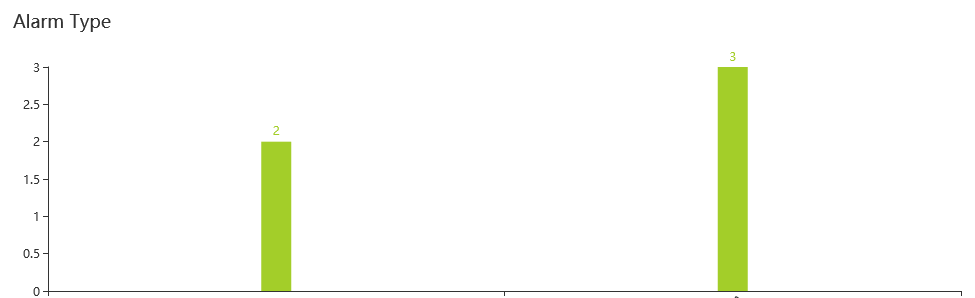

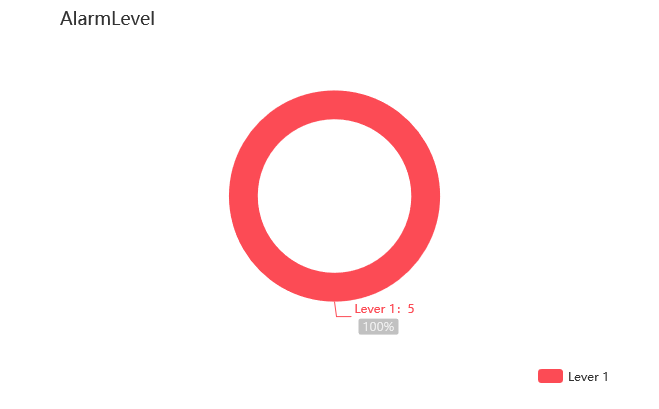

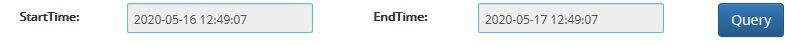

Dettagli dell'allarme

Fare clic per inserire i dettagli dell'avviso come mostrato di seguito

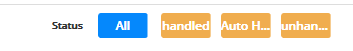

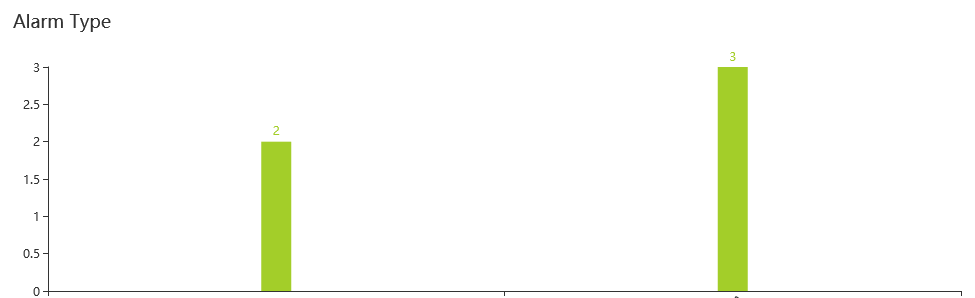

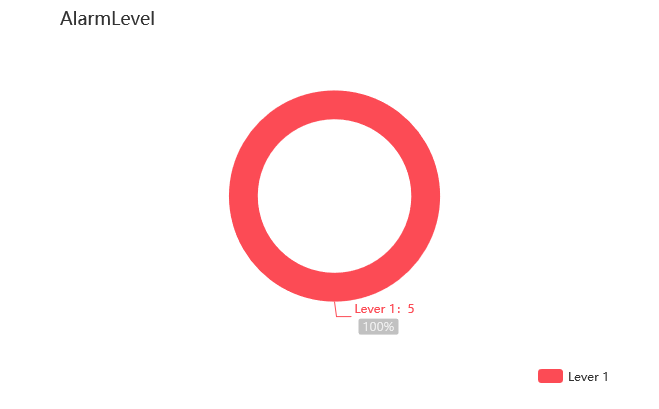

È possibile visualizzare il livello e il tipo di allarme dell'ora della sveglia

Controllare dopo l'elaborazione della query

Il tempo della query è facoltativo

Lo stato di allarme può essere gestito da solo

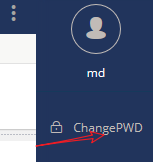

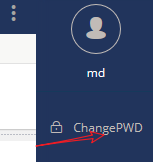

Cambia la password

Fare clic sul nome utente e quindi sul pulsante 'modifica password'. L'utente può inserire la password originale e la nuova password nella finestra di modifica della nuova password, quindi fare clic sul pulsante 'conferma' per modificare la password.

Esci

Selezionare Esci per disconnettersi.

Fine della gestione

La gestione in background è divisa in due moduli: manutenzione delle informazioni di base e gestione del sistema.  .

.

Dopo aver effettuato l'accesso al sistema, l'utente fa clic sul pulsante a sinistra dell'avatar dell'utente per accedere alla gestione dello sfondo  .

.

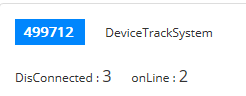

statistico

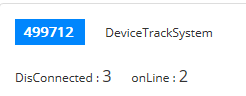

Quando l'utente accede alla gestione in background, la home page predefinita è quella delle statistiche. L'utente del sistema può condurre statistiche di base sui dati attraverso questo modulo, che è diviso in tre parti: livello di allarme, tipo di allarme e utente online.

Seleziona l'ora di visualizzazione

Controlla il tempo passato

gestione

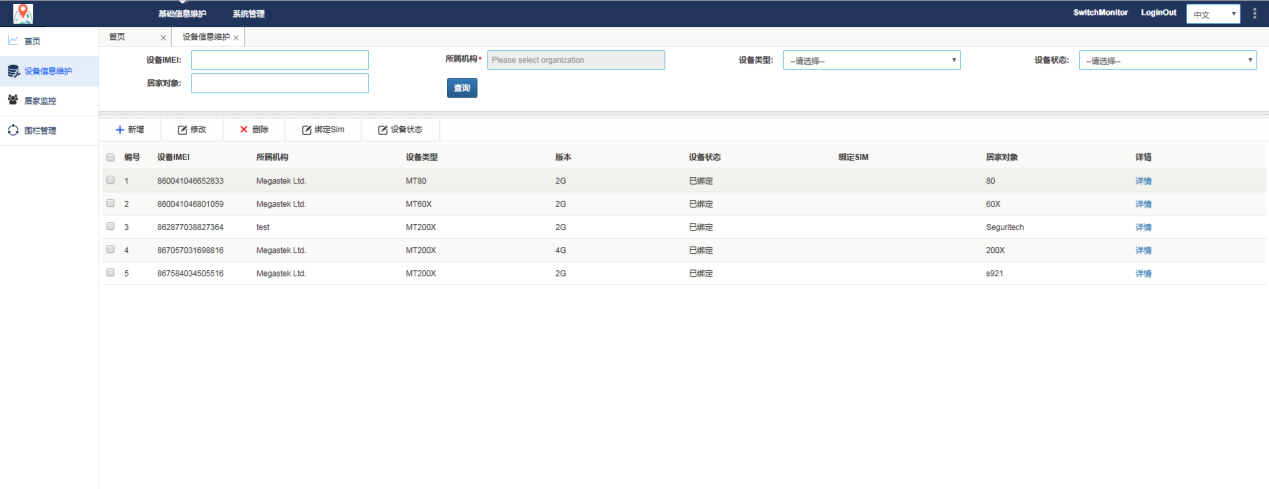

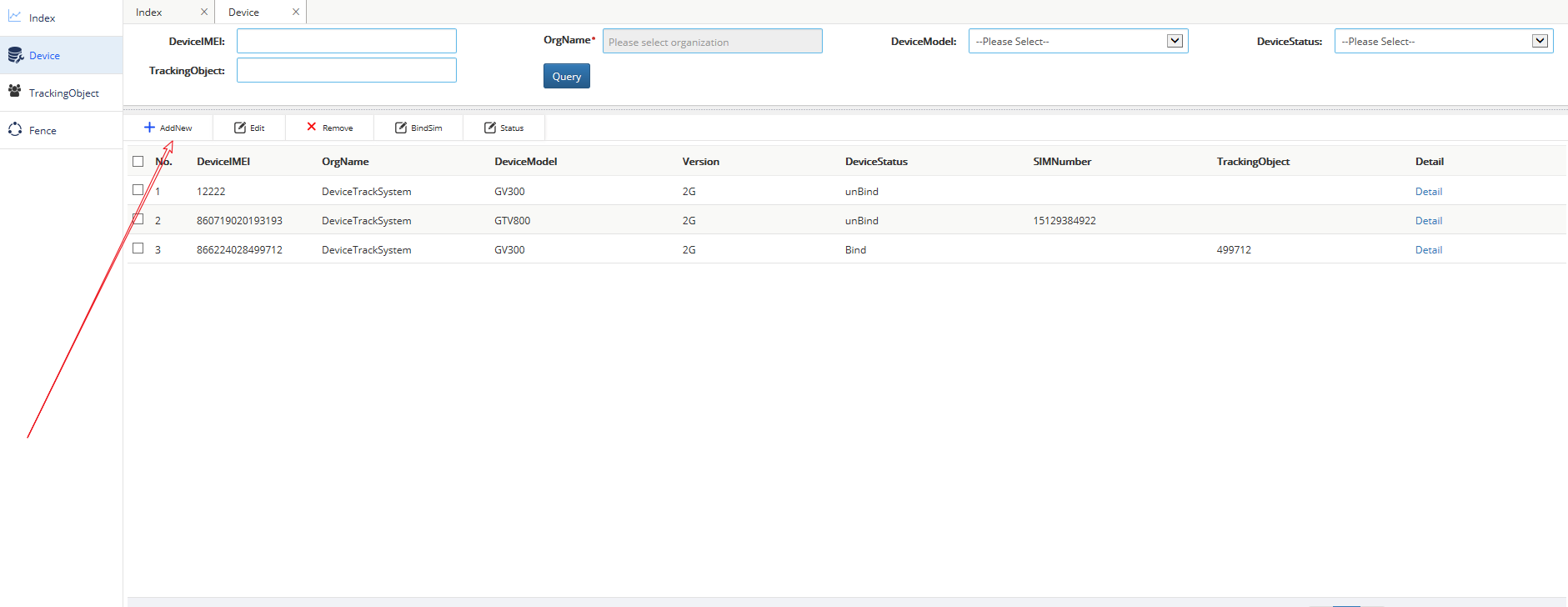

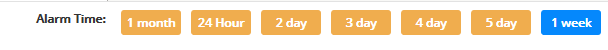

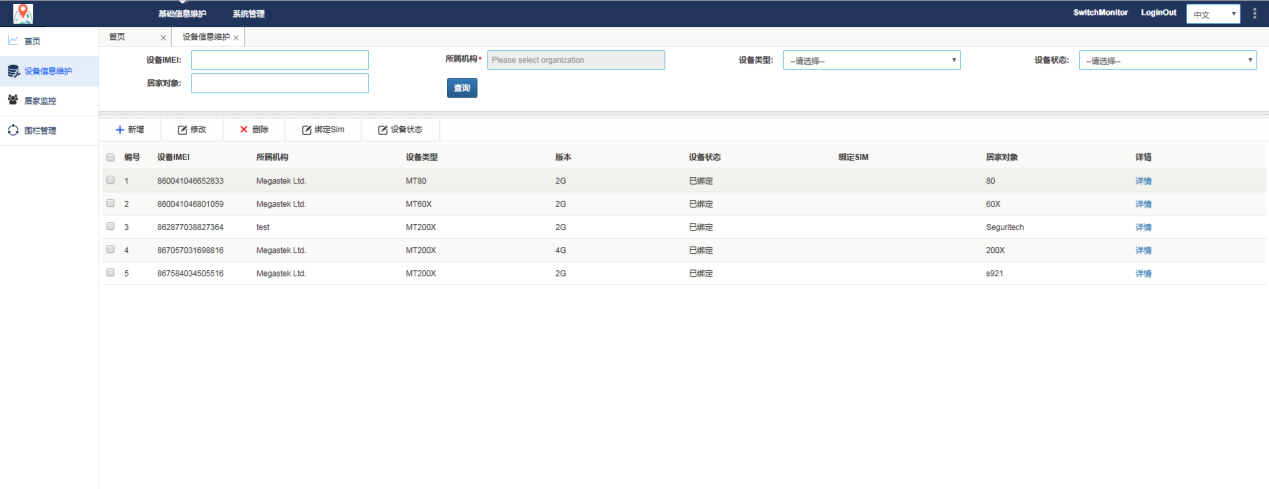

Fare clic sul pulsante di amministrazione nella barra dei menu di sinistra per espandere l'elenco di amministrazione. Da questo elenco è possibile gestire oggetti, dispositivi e recinzioni di monitoraggio.

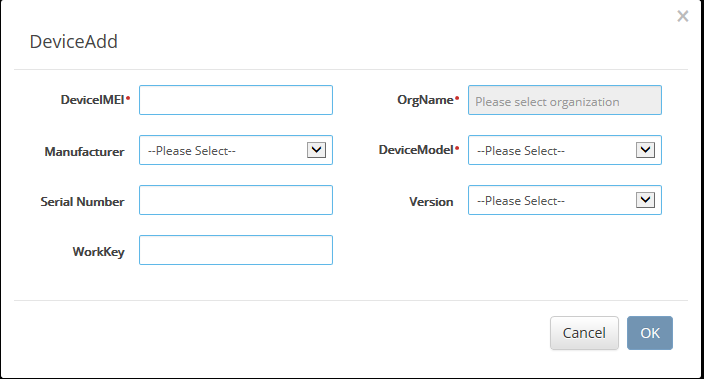

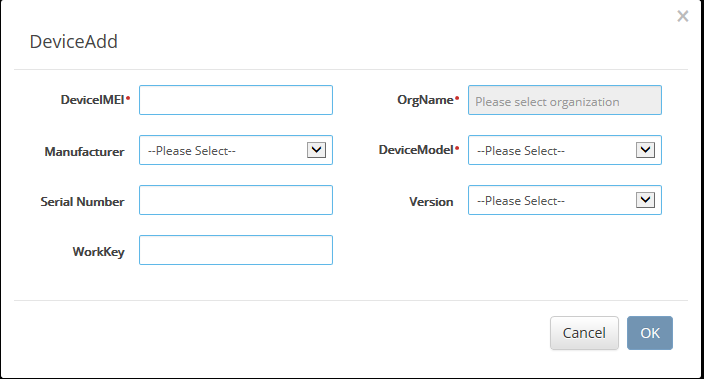

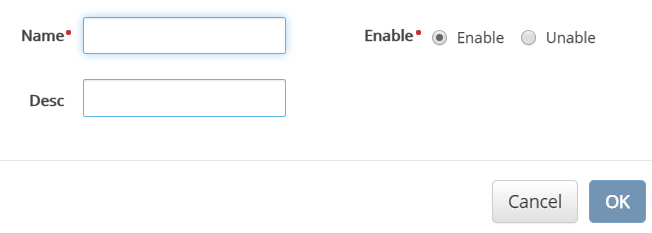

nuovo

Quando hai nuove informazioni sul dispositivo da aggiungere al sistema, puoi fare clic su

Ogni voce è seguita da una voce rossa *;

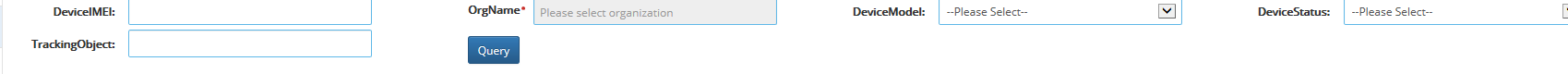

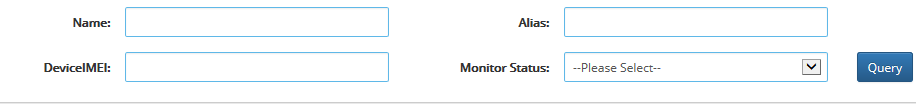

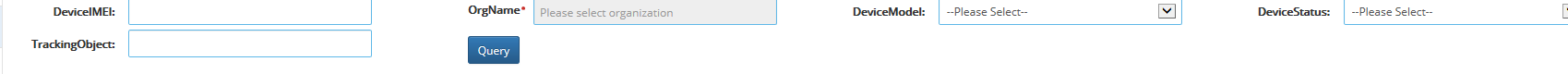

Pulsante per modificare le informazioni del dispositivo, eliminare le informazioni sul dispositivo, controllare l'eliminazione, associare la scheda SIM e visualizzare lo stato del dispositivo. Funzione di query avanzata: è possibile richiedere direttamente il nome del dispositivo.

Pulsante per modificare le informazioni del dispositivo, eliminare le informazioni sul dispositivo, controllare l'eliminazione, associare la scheda SIM e visualizzare lo stato del dispositivo. Funzione di query avanzata: è possibile richiedere direttamente il nome del dispositivo.

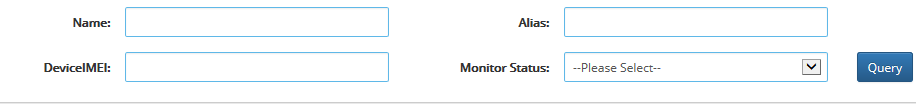

Monitorare la manutenzione degli oggetti

Fare clic per visualizzare

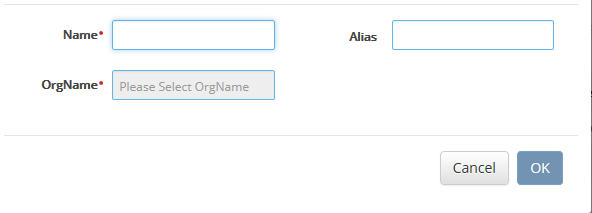

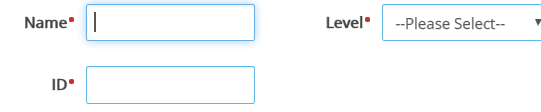

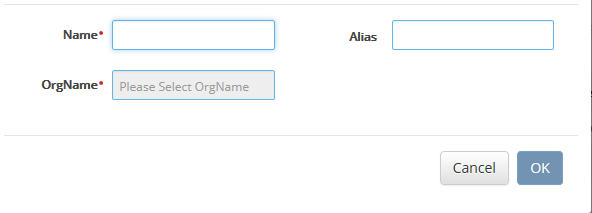

Funzione di query avanzata: inserisci il nome dell'oggetto, interroga il nuovo oggetto con * richiesto, premi OK per terminare.

Funzione di query avanzata: inserisci il nome dell'oggetto, interroga il nuovo oggetto con * richiesto, premi OK per terminare.

Modificare le informazioni sull'oggetto selezionare una riga per la modifica, eliminare l'oggetto selezionare una riga per l'operazione associazione del dispositivo associazione del recinto fare clic per visualizzare i dettagli dell'utente

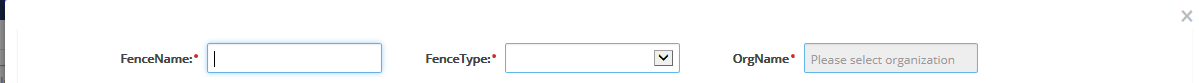

Gestione della recinzione

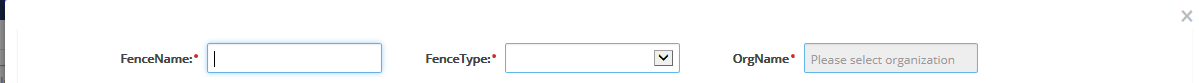

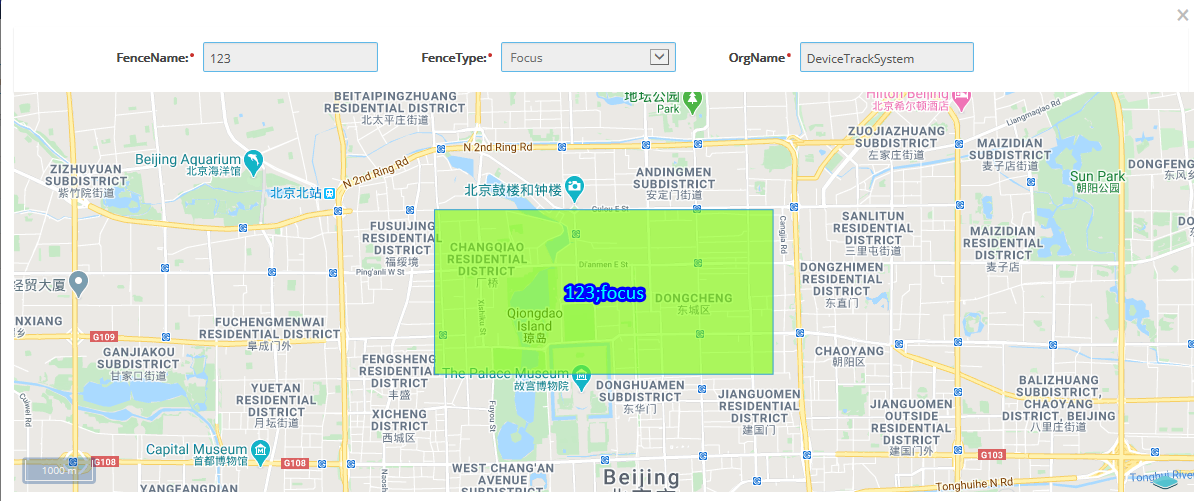

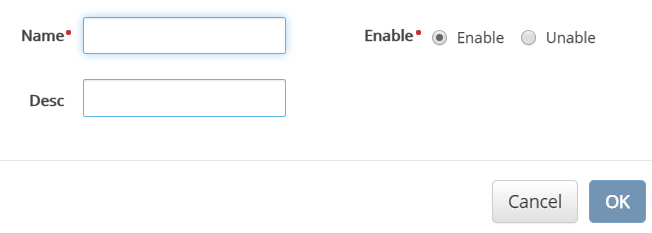

Aggiungi recinzione, fai clic su Aggiungi

Aggiungi recinzione, fai clic su Aggiungi

Inserisci il nome della recinzione e il tipo di recinzione. Infine, seleziona l'organizzazione a cui appartieni ed elimina il recinto

Query avanzata, inserisci il nome utente per eseguire la query, pulsante Visualizza dettagli, fai clic per visualizzare i dettagli della recinzione

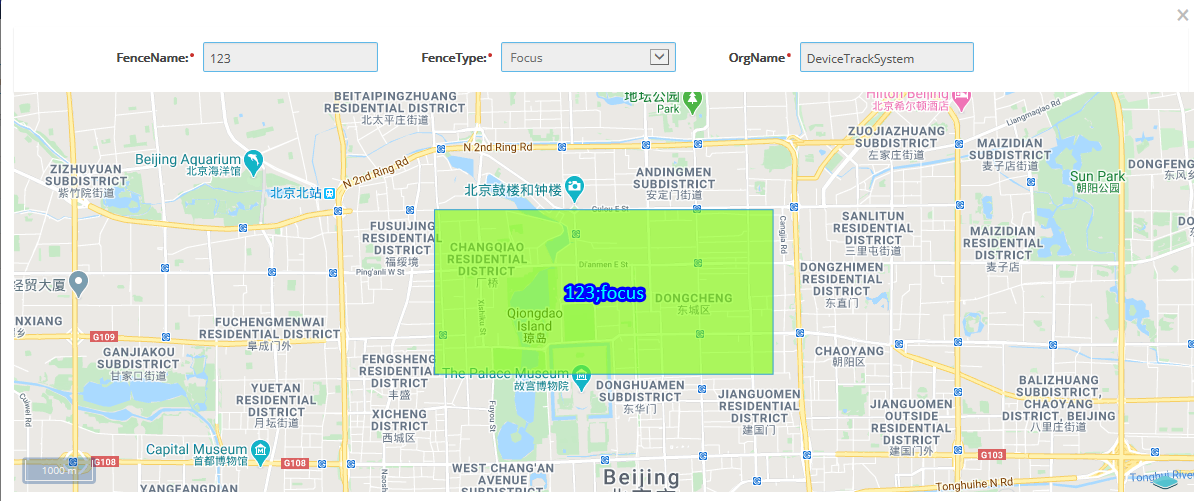

Gestione del registro

Contare i log di accesso degli utenti

Gestione dei diritti

+Aggiungi

+Aggiungi

Accedi all'elenco di aggiunta delle autorizzazioni

Immettere aggiungere nome utente premere OK per terminare modificare le autorizzazioni utente eliminare le autorizzazioni utente e trovare le autorizzazioni utente le autorizzazioni utente possono ottenere l'eliminazione in blocco.

Immettere aggiungere nome utente premere OK per terminare modificare le autorizzazioni utente eliminare le autorizzazioni utente e trovare le autorizzazioni utente le autorizzazioni utente possono ottenere l'eliminazione in blocco.

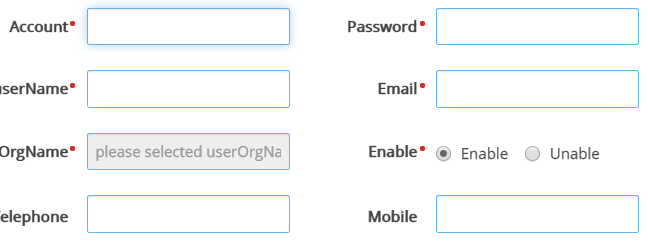

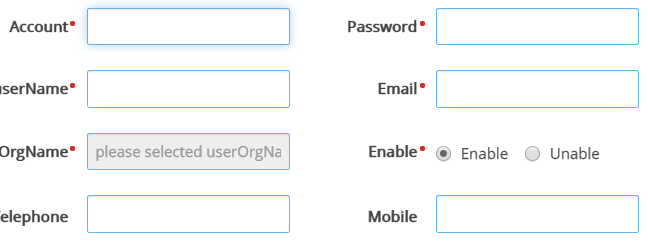

Gestione utenti

Aggiungi utente con * richiesto per compilare la chiave ok fine, modifica utente, autorizzazione utente, elimina eliminazione batch utente.

E reimpostare la password.

La sveglia impostata

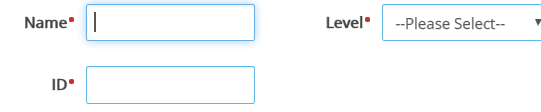

Per aggiungere impostazioni di avviso, fare clic su aggiungi con * per compilare

Per aggiungere impostazioni di avviso, fare clic su aggiungi con * per compilare

Modifica impostazioni allarme selezionare il nome e il livello da modificare premere OK per terminare premere questo pulsante per eliminare.

Modifica impostazioni allarme selezionare il nome e il livello da modificare premere OK per terminare premere questo pulsante per eliminare.